2021-2022 Siber Saldırıları ve Finansal Hizmet Sektörü

PCI-DSS Uyumluluğu Yönetimi için Üye İşyeri Erişim Panelini Nasıl Kullanırım?

Son Yılların En Ciddi Güvenlik Açığı: Log4Shell

Dijitalleşen Alışverişte Ödeme Kolaylıkları ve Riskler

Ödemelerimizin ve nakit kullanımımızın dijitalleşmesi, günlük hayatta gözlemlediğimiz güncel konular; nakitsiz topluma dönüşme tartışmalarına sürekli tanık olabiliyoruz. Yeni nesil ödeme yöntemleri hemen hemen her yerde karşımıza çıkarken, bu yazımızda ödemelerimizin dijitalleşmesini inceleyip, ödeme tarihini kısaca hatırlayacağız.

Paranın İcadı ve Kısa Tarihi

Esasen, para nedir, para nasıl ortaya çıktı? Bu iki soruya cevap bulmak için paranın tarihine hızlıca bir göz atalım.

Paranın icadından önce, insanlar çeşitli yollarla değiş tokuş içindeydi. Bilinen antik örneklerden biri, M.Ö. 3000 yıllarında Sümer şehri Uruk’ta bulunan bir tablette resmedilen, işverenin işçilere çalışmaları karşılığı verdiği bira ve adedi. Bu ve benzeri değiş tokuş işlemleri kısa olmayan bir süre daha sürdükten sonra, M.Ö. 700 yıllarında Lidyalılar tarihin bilinen ilk sikkesini bastılar. Lidyalıları takiben Çin’de ortaya çıkan sikkeleri ve Roma İmparatorluğunda basılmış sikkeleri görüyoruz. Paranın asıl devrimi ise M.S. 1000’li yıllarda Çin’de ortaya çıkan kağıt banknotlar ile oldu. Ödeme yöntemleri zaman içerisinde gelişerek, günümüzde sadece dijital boyutta bile işlem yapılabilecek imkana kavuştu.

İnternet ve Dijitalleşme

E-ödeme ve dijitalleşmenin nasıl ortaya çıktığına bakacak olursak, bunun internetin başlangıcıyla, yani World Wide Web ile bağlantılı olduğunu söyleyebiliriz. World Wide Web’in gelişmesiyle, çevrimiçi mağazalar ve e-hizmetler ortaya çıktı.

İnternet ilk kez 1969 yılında Vietnam Savaşı döneminde bir askeri ağ olan ARPANET adıyla karşımıza çıkıyor. Dönüm noktası ise 1989’da Tim Berners-Lee’nin siteler veya sayfalar aracılığıyla bilgiyi, internet üzerinden yayma ve erişimi kolaylaştırma çözümünü sunmasıydı.

İnternetin gelişmesiyle birlikte, 90’lı yılların ilk yarısında öncü çevrimiçi ödeme hizmetleri faaliyet göstermeye başladı. 1994 yılında tüm üyelerine çevrimiçi internet bankacılığı hizmetleri sunan ilk finans kurumu Stanford Federal Credit Union kuruldu. İlk çevrimiçi ödeme sistemlerinin veri aktarımı ve şifreleme gibi uzmanlık gerektiren alanlarda tabiatıyla eksikleri ve açıkları vardı. Ek olarak, kurulan bu ilk sistem kullanıcı sayısının ve işlemlerinin sürekli değişimine uyumlu hale getirilmemişti.

E-ödeme Sektörünün Devleri Doğuyor

E-ödeme pazarının öncüleri ise, 1995’te kurulan Millicent, 1996’da kurulan ECash ve CyberCoin’dir. İlk çevrimiçi hizmetlerin çoğu mikro ödeme yöntemlerini kullanıyorlardı. Mikro ödeme yöntemine örnek e-para ve dijital nakittir.

Gelişen internet ağında çevrimiçi ödeme hizmetlerinin doğuşunun ardından, bir e-ticaret sitesi örneğiyle karşı karşıya geliyoruz. 1994 yılında Amazon kuruluyor ve hemen ardından ilk çevrimiçi restoran kategorisine Pizza Hut adım atıyor. İlk online yemek siparişi Pizza Hut’ın attığı bu adımla başlıyor ve ciddi bir farkla rakiplerinin önüne geçiyor.

E-Ticaret: Hız ve Güvenlik

İnternet ağının genişlemesi ve e-ticaret hizmetlerinin artması, çevrimiçi ödeme yöntemlerinin daha da önem kazanması anlamına gelirken, geleneksel bankacılığın önüne geçmekte olan akıllı teknolojilere şahit oluyoruz. Günümüzde market alışverişimizi çevrimiçi yapabiliyor, bir hırdavatçının ödemesini çevrimiçi şekilde gerçekleştirebiliyoruz. İnternet tarayıcımızda sadece yeni bir sekme açarak, başka bir ülkeye uçak bileti alıp konaklayacağımız yerlere kadar belirleyip ödemesini anında gerçekleştirebiliyoruz. Yaptığımız çevrimiçi ödeme işlemlerimiz kilometrelerce uzakta bir işi o saniye halledebilmemizi sağlıyor.

Elimizin altındaki internet sayesinde bir şeye ulaşmak ve çevrimiçi ödeme yöntemleri sayesinde bir tıkla siparişimizin kapımıza gelmesi bu denli kolay. Peki, diğer avantaj ve dezavantajlar neledir? Biraz da bunların üzerine konuşalım. Avantajlarından başlayacak olursak; Bankrate’e göre, tüketicilerin üçte ikisinden fazlası günde yanında 50 ABD dolarından az para taşıyor, bu da çevrimiçi ödeme yöntemi benimseyen işletmelerin, geleneksel işletmeler üzerinde rekabet avantajı sağlıyor. Çevrimiçi ödeme, çek, havale, nakit ve EFTPOS gibi manuel işlemlerden daha düşük bir maliyete sahiptir çünkü adımlar otomatik işler. Çevrimiçi ödemede, ödemeyi alan ile ödemeyi yapan taraflar geribildirimi hızlıca alırlar bu da hırsızlık riskini asgari seviyeye indirir.

Dezavantajlarını incelersek; üçüncü taraf ödeme işlemcileri, işlem ücreti alırlar. Özellikle küçük ve orta ölçekli işletmeler, sürekli güncellenen siber alanda sıkı bir güvenlik duruşu sergileyemeyebilir. Ödeme sırasında herhangi bir siber güvenlik açığı durumunda siber suçlular sisteme sızıp, kişilerin bilgilerini ve paralarını elde edebilirler; herhangi bir siber saldırı sonucu çevrimiçi ödeme yöntemlerini devre dışı bırakılabilirler. Teknik bir arıza durumunda, durum çözüme kavuşana kadar erişim sıkıntısı yaşanabilir.

Günümüzde çevrimiçi alışverişin kaçınılmaz olduğunu söylemek yanlış olmayacaktır. Siber güvenlik risklerini analiz ederek, alınacak önlemlerle ve siber saldırılara karşı zafiyet göstermeden kurulan bir sistemde güvenli işler yapmak mümkün. Dikkat çekici çevrimiçi alışveriş verilerine sahip olan bazı günleri ele alalım; Cadılar Bayramı ve Yalnızlar Günü. Cadılar Bayramı için yeni nesil bir pazarlama ve tanıtım şirketi olan Influence Center’a göre, ebeveynlerin %55’i bu yıl çocuklarının kostümlerini çevrimiçi, %42’si ise mağazalardan fiziken almayı planladığı yönünde. 2020 yılında, mağazadan fiziken alışveriş oranı %52 idi. Bu örneğe baktığımızda çevrimiçi alışveriş alışkanlıklarımızın arttığını söyleyebiliriz. Diğer bir örnek olarak, Alibaba tarafından belirlenen, dünyanın en büyük 24 saatlik çevrimiçi alışveriş etkinliği olan Yalnızlar Gününü incelediğimizde, geçen yıl brüt mal değeri 31 milyar ABD doları iken, bu sene 33,5 milyar ABD dolarına ulaştığını görüyoruz.

Insider Intelligence tarafından düzenlenen Tahmini Küresel E-Ticaret Raporunda pandemi süreciyle beraber çevrimiçi satın alımların hızlandığını belirtiliyor ve gelişmesi öngörülüyor. E-ticaret satışlarında dünya genelinde pazar payı yüzdelerini, %52.1 ile Çin, %19 ile Amerika Birleşik Devletleri, %4.8 ile Birleşik Krallık, %3.0 ile Japonya, %2.5 ile Güney Kore, %2.1 ile Almanya, %1.6 ile Fransa, %1.4 ile Hindistan %1.3 ile Kanada, %0.8 ile Brezilya oluşturuyor.

Ülkelerin 2021 E-ticaret büyüme oranları sırasıyla; Hindistan %27.0, Brezilya %26.8, Rusya %26.2, Arjantin %26.0, Meksika %21.1, Birleşik Krallık %20.5, Filipinler %20.0, Çin %18.5, Vietnam %18.0, Amerika Birleşik Devletleri %17.9. Dünya geneli ise %16.8.

Sonuç

Özetle, Sümerlerde gördüğümüz değiş tokuş sürecinin, Lidyalıların parayı bir araç olarak icat etmeleriyle ilerlediğini gördük. Ticaret ve ödeme yöntemleri, küreselleşen ve dijitalleşen dünyaya ayak uyduruyor, hatta öncülük ediyor. Yukarıda paylaştığımız veriler, e-ticaret ve çevrimiçi ödemelerin payının artacağını gösteriyor. Yeniliklere uyum sağlarken, buna koşut gelişen yeni güvenlik risklerini ihmal etmemekte fayda olabilir.

Kaynakça

https://arkeofili.com/gecmisten-gunumuze-para/

https://securionpay.com/blog/5-turning-points-history-e-payments/

https://bizfluent.com/info-8159066-advantages-emoney.html

https://www.emarketer.com/content/top-global-ecommerce-markets

Dijital Dönüşüm, Şirketlerin Covid-19 Etkilerinden Kurtulmasına Yardımcı Olabilir mi?

Son On Yılın En Büyük Ağ Kesintileri

PCI DSS v4.0 Hakkında Bilmeniz Gereken Her Şey

Ödeme Kartları Sektörü Veri Güvenliği Standardı(PCI DSS), online satış yapan ve müşterilerin kredi ve banka kartı bilgilerini kullanan işletmeler için en kapsamlı bilgi güvenliği standartlarını oluşturuyor. PCI Güvenlik Standartları Konseyi(PCI SSC) ise işletmelerin veri geliştirme, depolama, yayma ve güvenliği ele alma biçimini geliştirmekten ve buna göre standartları iyileştirmekten sorumlu. Bu sebeple PCI SSC zaman zaman yeni güncellemeler yayınlayarak işletmelerin bu alanlardaki uygulamalarını geliştirmelerini ve PCI uyumlu olduklarından emin olmalarını sağlıyor.

PCI DSS 3.0’ın 2013’te piyasaya sürülmesinden bu yana, PCI Güvenlik Standartları Konseyi yoğun bir çalışma içerisindeydi. Yayınlanmasından bir yıldan biraz daha uzun bir süre sonra, konsey PCI DSS 3.1’i yayınladı ve ardından Nisan 2015’te SSL ve TLS 1.0’ın risklerini vurgulayan “SSL’den Geçiş ve Erken TLS Bilgi Eki” de dahil olmak üzere birkaç yeni şablon ve ek yayınladı. Ek, işletmeler için bir geçiş süreci tanımladı ve 1 Temmuz 2016’ya kadar geçiş için bir son tarih belirlemiş oldu.

SSL’nin ödeme sektöründe çok yaygın olarak kullanılması nedeniyle, bu geçiş tarihi işletme sahiplerinde endişe yarattı. PCI Güvenlik Standartları Konseyi buna duyarsız kalmadı ve Nisan 2016’da, geçiş son tarihini 2018’e uzatan PCI-DSS 3.2’yi yayınladı.

Geçtiğimiz yılda standartları takip ettiyseniz, PCI DSS v4.0’ın yolda olduğunu biliyor olabilirsiniz. Yeni sürüm için yorum talebi(RFC) dönemi Kasım 2019’da kapandı ve konsey 2022’nin ilk çeyreğinde v4.0’ı yayınlamayı planlıyor. Çoğu PCI güvenlik kontrolü on yıldan eski olduğu ve 2015’ten beri standartlarda büyük değişiklikler yapılmadığı için, sektörün bu yayınlanacak sürümden beklentisi oldukça fazla. Hâlâ incelemeden geçiyor olsa da, PCI DSS v4.0’ın taslağı üzerinden bizleri bekleyen yenilikleri incelemek mümkün.

Yeni Sürümde İşletmeleri Neler Bekliyor?

Parolalar ve çok faktörlü kimlik doğrulama ile ilgili çeşitli revizyonlar yeni sürümün ana başlıklarından. Çok faktörlü kimlik doğrulamanın yalnızca yöneticiler için değil, kart sahibi verilerine erişimi olan tüm hesaplar için zorunlu hale getirilmesi planlıyor. Güvenliği arttırmak için en az 15 karakter, hem sayısal hem de alfabetik karakterler içeren parolalar tercih edilecek ve olası bir veri sızıntısı ihtimaline karşı, uygulama ve sistemlerde kullanılan parolaların 12 ayda bir değiştirilmesi gerekecek. Sisteme erişimi olan hesaplar altı ayda bir gözden geçirilecek ve satıcı veya üçüncü taraf hesaplar yalnızca gerektiğinde etkinleştirilebilir hale getirilecek.

Risk değerlendirmesi gereksinimi yeni sürümdeki önemli başlıklardan bir diğeri. Organizasyonların bu gereksinimi PCI DSS uyumluluğu için atlanması gereken bir basamak olarak görmesinin önüne geçmek isteyen konseyin, risk değerlendirmesi gereksinimini işletmelerin risk yönetimi sürecinde kullanabilecekleri bir rehbere dönüştürmesi bekleniyor.

Zararlı kod içeren yazılımlar finans sektörünün en büyük problemlerinden bir tanesi. Kod sisteme yerleştikten sonra, kart sahibi verilerini ele geçirmek mümkün. Sonuç olarak, kart sahibi verilerinin güvenliğiyle ilgili standartların iyileştirilmesi için baskı gün geçtikte artıyor. PCI DSS’in bu sürümde kullanıcıların kredi kartı numaralarının 12 ayda bir taranması gibi daha iyi uygulamalarla siber saldırılara daha hazırlıklı olması bekleniyor.

Benzer şekilde, son kullanıcıların eğitim gereksinimlerinin, e-dolandırıcılık saldırıları ve sosyal mühendislik dahil olmak üzere kart sahibi verileri ortamının güvenliğini etkileyebilecek mevcut tehditler ve güvenlik açıkları hakkında daha fazla bilgi içerecek şekilde geliştirileceği tahmin ediliyor. Kart sahibi verileri ortamını izleme gereksiniminin ise yeni nesil ağ ve uç nokta algılama araçlarının kullanılabilirliği gibi teknolojideki gelişmeleri yansıtacak şekilde güncellenmesi bekleniyor. Yeni sürümün satıcılar ve hizmet sağlayıcıları tarafındaysa e-dolandırıcılık girişimlerini tespit etmek için belli mekanizmalara sahip olmak zorunluluk haline gelebilir.

Bir önceki sürüm, uyumlulukla ilgili oldukça katı kurallara sahipti. PCI DSS v4.0’ın ise uyumlulukta daha esnek kurallara sahip, işletmelerin kendi kontrollerini tasarlamalarına ve gereksinimlerin amacına göre uygulamalarına olanak tanıyan, kişiselleştirmeye açık bir sürüm olması öngörülüyor. Böylece şirketlere yeni teknolojileri ve güvenlik çözümlemelerini benimsemeleri için daha fazla alan tanınmış olacak, işletmeler standardın gündemi yakalamasını beklemek zorunda kalmayacaklar. Yeni sürümün taslağı aynı zamanda bulut hosting gibi farklı teknolojileri de destekliyor. Kuruluşlar ayrıca, güvenilir ağlar dahil olmak üzere herhangi bir aktarım üzerinden kart sahibi verilerinin şifrelenmesinin genişletilmesi gibi yeni kontrol gereksinimleri bekleyebilecekler.

PCI DSS v4.0’ın Gelişimi ve Yayınlanma Süreci

Toplulukla daha iyi iletişimde kalıp geri dönütleri alabilmek adına konsey, PCI DSS v4.0’ın yayın tarihini 2022’nin ilk çeyreği olarak hedefliyor. Bu zaman dilimi içerisinde yeni sürümün taslağı üzerinden ek bir yorum talebi(RFC) de toplanacak. Revizyonun önemi nedeniyle, taslak standardın bir önizlemesi, yayınlanmak üzere nihai hale getirilmeden önce Katılımcı Kuruluşlara, Nitelikli Güvenlik Değerlendiricilerine(QSA’lar) ve Onaylı Tarama Sağlayıcılarına(ASV’ler) iletilecek. Önizleme döneminin amacı, resmi olarak yayınlanmadan önce paydaşlara standardın 4.0 sürümüne alışmaları için ek süre tanımak.

Konseyin planına göre Katılımcı Kuruluşlar, QSA’lar ve ASV’ler için önizlemenin Ocak 2022’de tamamlanması planlanıyor. Standardın son sürümleri, doğrulama belgeleri ve standardın ilk çevirileri ile birlikte Mart 2022’de resmi olarak yayımlanacak. QSA’ların ve ISA’ların PCI DSS v4.0’ı destekleyebilmeleri için eğitimin ise Haziran 2022’de yapılması hedefleniyor.

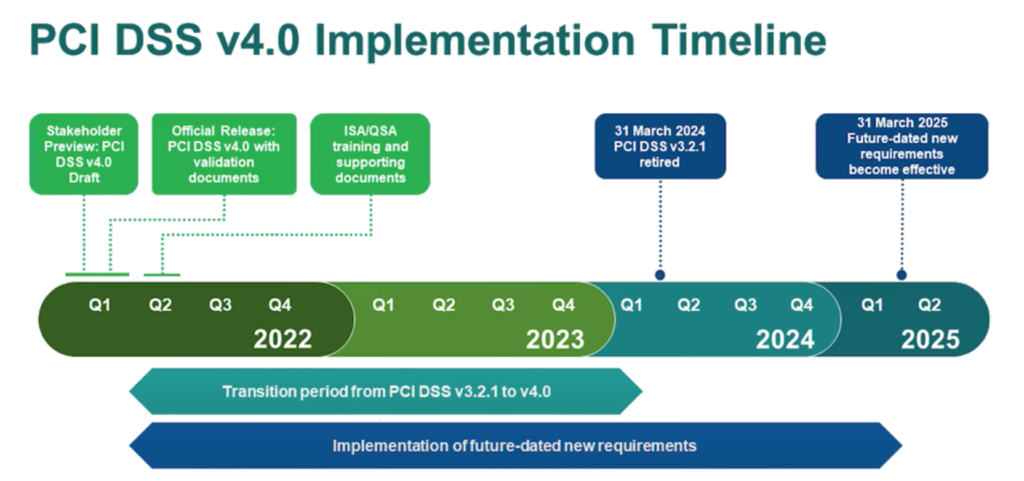

Aşağıdaki güncellenmiş PCI DSS v4.0 zaman çizelgesinde doğrulama belgeleri için ek yorum talebi, PCI SSC paydaşları için önizleme dönemi ve PCI DSS v4.0’ın yayınlanması için planlanan zaman gibi detayları incelemek mümkün.

Yeni Sürüme Geçiş Nasıl Olacak?

Güncellenen zaman çizelgesi, kuruluşların PCI DSS v3.2.1’den PCI DSS v4.0’a güncelleme yapabilmesi için bir geçiş dönemi de içeriyor. Bu geçişi desteklemek için PCI DSS v3.2.1, tüm PCI DSS v4.0 materyalleri -standart, destekleyici belgeler (SAQ’lar, ROC’ler ve AOC’ler dahil), eğitim ve program güncellemeleri- yayınlandıktan sonra 18 ay boyunca etkin kalacak.

Bu geçiş dönemiyle kuruluşların v4.0’daki değişikliklere aşina olmalarına, raporlama şablonlarını ve formlarını güncellemelerine ve güncellenen gereksinimleri karşılamak için değişiklikleri planlamalarına ve uygulamalarına olanak tanınması amaçlanıyor. Geçiş döneminin tamamlanmasının ardından, PCI DSS v3.2.1 kullanımdan kaldırılacak ve v4.0 standardın tek etkin sürümü olacak. Aşağıdaki zaman çizelgesinde PCI DSS v4.0’a geçiş süreciyle ilgili detayları görmek mümkün.

Referanslar

https://blog.pcisecuritystandards.org/updated-pci-dss-v4.0-timeline

https://ermprotect.com/blog/pci-dss-v4-0-what-you-need-to-know-now/

https://www.ispartnersllc.com/blog/pci-dss-version-4-0-launching-2020/

https://www.connect-converge.com/pci-dss-4-0-is-coming-will-you-be-ready/